Secure every sign-in, for every app, on every device

1Password Extended Access Management ensures that every identity is authentic, every application sign-on is secure, and every device is healthy. Simplify secure app access for users with one-click sign-ins while giving IT and security teams centralized control, visibility, and policy enforcement—without compromising usability.

Close the Access-Trust Gap left open by traditional IAM and MDM tools

As organizations seek to balance productivity with security, they face an "Access-Trust Gap", the security risks posed by unmanaged devices, applications, and AI-powered tools accessing company data without proper governance controls. Traditional IAM, IGA, and MDM tools cannot secure all the apps, identities, and devices used in the workplace because of today’s decentralized, user-driven environments.

Secure access for the modern workplace

1Password Extended Access Management secures access across every identity, device, application, and AI agent. Here’s how it works.

Secure your sign-ins

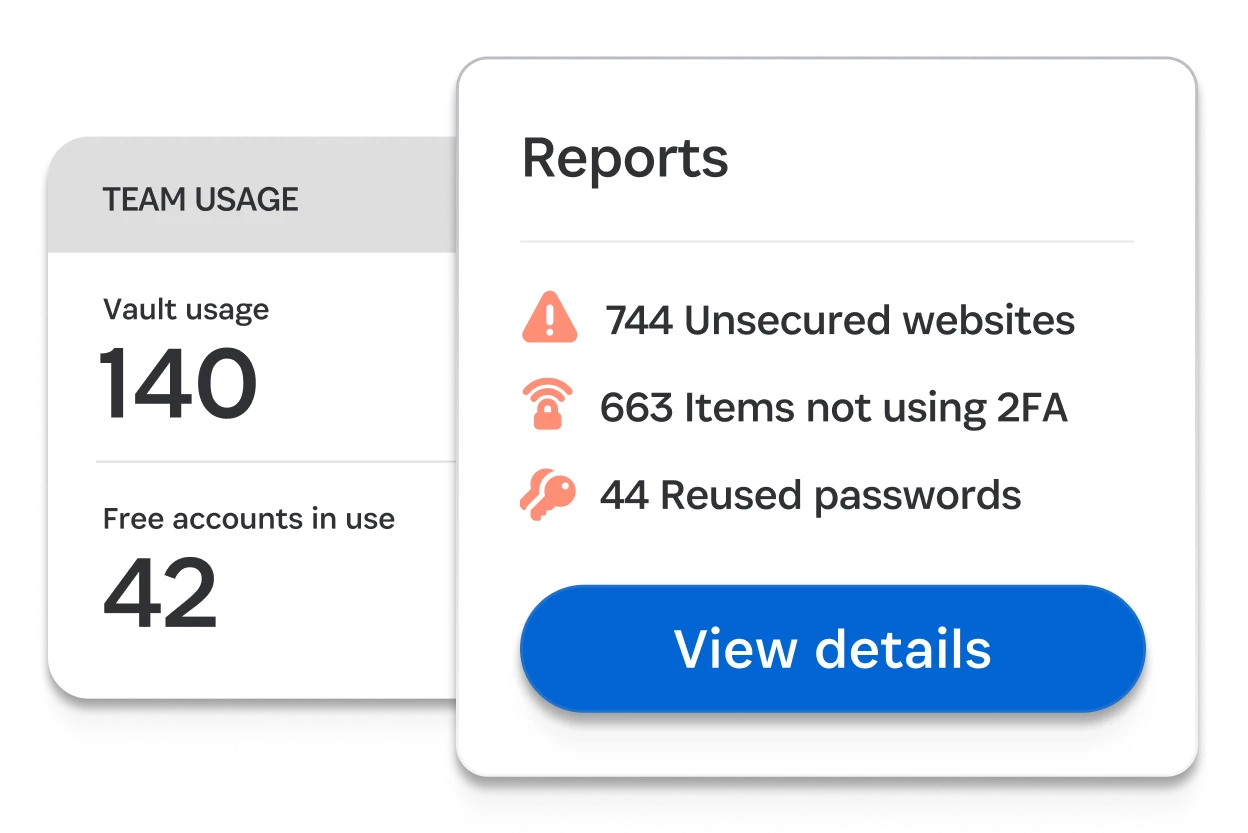

Enterprise Password Manager

Eliminate unmanaged credentials, reduce password risk, and manage access across legacy, unfederated, and shadow IT apps.

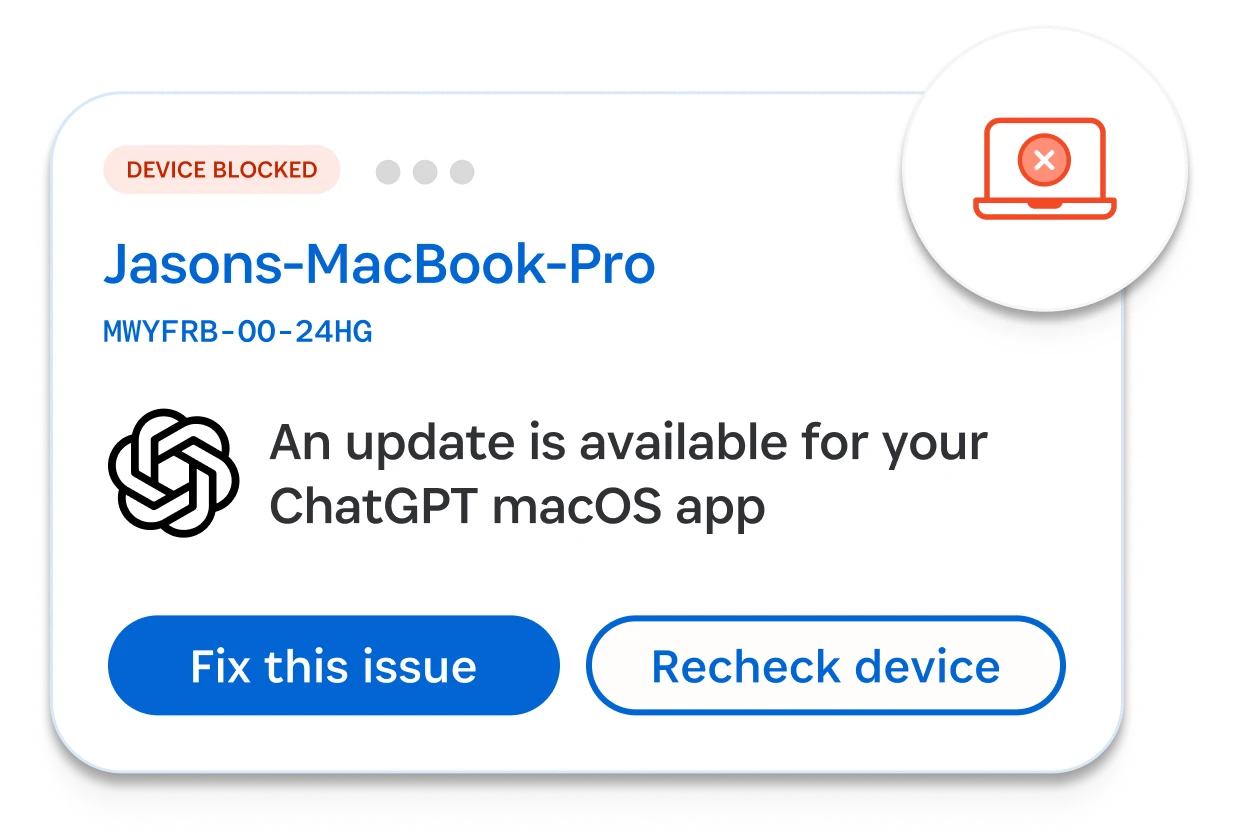

Secure your devices

1Password Device Trust

Ensure only trusted devices can access company resources. Block unknown and unsecure devices from authenticating while providing users with clear, simple instructions to self-remediate detected issues.

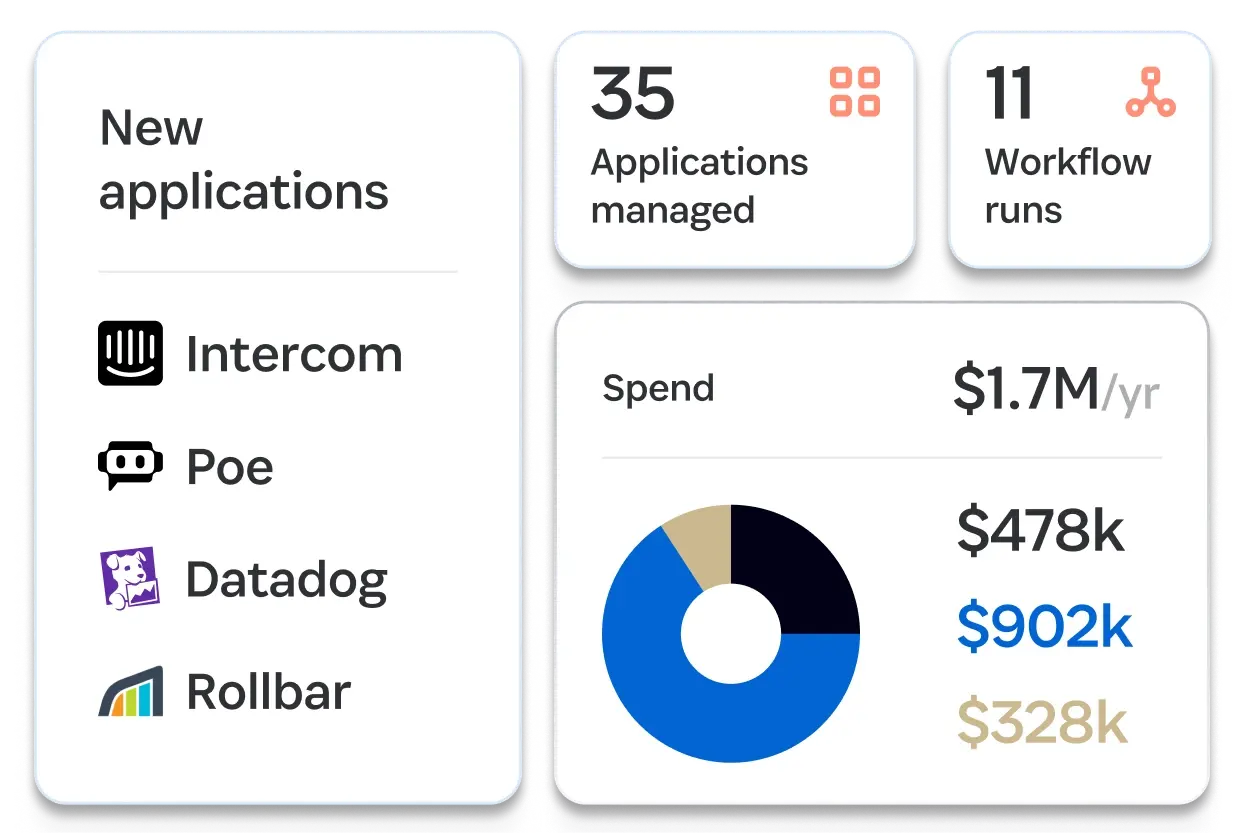

Secure your applications

Trelica by 1Password

Discover and secure employee access to all apps—whether company-managed or unmanaged. Gain clearer insights into SaaS usage, optimize SaaS spend, and automate access management workflows—all while strengthening compliance.

Take a product tour

Discover 1Password’s fundamentally different approach to securing every sign-in, to every app, from every device.

To ensure the best experience, this demo is only available on screens larger than 1023px.

Secure human and AI agent access, without slowing down employees.

1Password Extended Access Management unleashes productivity without compromising security. Eliminate risks while giving employees and AI agents the flexibility and freedom they need to do their jobs.

Go passwordless—manage credential risk.

Apply the strongest possible authentication for every application, like unique credentials, MFA, and passkeys, and accelerate your journey to passwordless.

Enable secure authentication for AI agents

Grant AI agents secure access to sensitive credentials and private context, eliminating hardcoded secrets and persistent access.

Block unknown and unhealthy devices

Ensure only trusted and compliant devices access corporate resources and enable employees to self-remediate device issues.

Gain visibility into shadow IT and all SaaS apps

Discover and manage SaaS, including shadow IT and shadow AI. Ensure each app meets compliance requirements.

Govern SaaS access

Automate app approvals, manage user lifecycle events like onboarding and off-boarding, and govern who can access which apps.

Maintain compliance and cyber insurance standards

Assess and mitigate device, app, and credential risks, provide detailed reporting and auditability, and educate end users on security best practices.

165,000 businesses trust 1Password

Get started with 1Password Extended Access Management

See how 1Password Extended Access Management can help optimize the security of every device, application, and sign-in. Request a demo to get started.

1Password Extended Access Management FAQs

What is 1Password Extended Access Management?

1Password Extended Access Management secures every sign-in to every application from any device, even the unfederated sign-ins, unmanaged devices and applications that are difficult to secure with legacy identity and access management (IAM), Single Sign-On (SSO), and mobile device management (MDM) tools.